Proxmox VE (Virtual Environment) est une solution de virtualisation open source basée sur la distribution Debian Linux. Elle permet de créer et de gérer des machines virtuelles et des conteneurs Linux sur une infrastructure physique. Proxmox VE est conçu pour être facile à utiliser et à configurer, tout en offrant des fonctionnalités avancées pour les administrateurs système et les utilisateurs expérimentés.

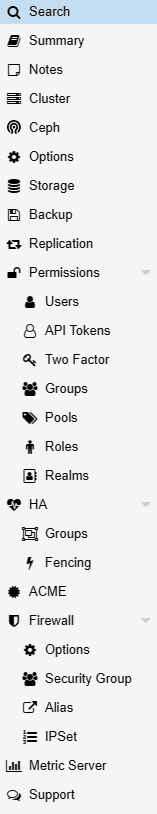

Visualisation du Dashboard Datacenter

- Search

- Permet de rechercher des éléments spécifiques dans le système Proxmox. Cette fonctionnalité est pratique lorsque l’on a beaucoup de ressources ou de machines virtuelles et que l’on souhaite les trouver rapidement en utilisant des mots-clés ou des noms spécifiques. La recherche peut être effectuée sur plusieurs critères tels que le nom de la machine virtuelle, l’adresse IP, le type de machine virtuelle, etc.

- Summary

- Affiche un résumé des informations importantes sur l’état du cluster Proxmox. Cela peut inclure des informations sur les ressources matérielles telles que le CPU, la mémoire et le stockage, ainsi que sur l’utilisation actuelle de ces ressources. Il peut également afficher des informations sur les machines virtuelles et les conteneurs en cours d’exécution, ainsi que sur l’état du réseau et de la sécurité. En résumé, cette section fournit un aperçu de l’état général du cluster Proxmox et permet aux administrateurs de surveiller facilement les performances et l’utilisation des ressources.

- Notes

- Permet de créer et de sauvegarder des notes pour le cluster Proxmox. Cela peut être utile pour ajouter des rappels ou des commentaires sur des tâches ou des configurations spécifiques du cluster. Les notes peuvent être créées, éditées et supprimées à tout moment, et elles sont stockées dans la base de données de Proxmox pour une utilisation ultérieure. Cette fonctionnalité peut aider les administrateurs système à mieux gérer leur environnement Proxmox en gardant une trace de leurs activités et en leur permettant de retrouver facilement des informations importantes.

- Cluster

- fait référence aux informations liées à l’ensemble du cluster de serveurs Proxmox. Cette section fournit des informations telles que le nombre de nœuds du cluster, l’état de santé de chaque nœud, la version de Proxmox utilisée et les ressources totales du cluster telles que la mémoire, le CPU et le stockage. Elle permet également de visualiser les tâches en cours d’exécution sur l’ensemble du cluster et les événements récents. Cette section est utile pour avoir une vue d’ensemble de l’état du cluster et pour effectuer des tâches de gestion globale telles que l’ajout ou la suppression de nœuds, la configuration des paramètres de stockage partagé et la surveillance des performances du cluster.

- Ceph

- fait référence à la technologie de stockage distribué et tolérant aux pannes du même nom. Ceph permet de stocker des données sur un grand nombre de nœuds (serveurs) interconnectés, créant ainsi un espace de stockage partagé et redondant. Les données sont réparties sur plusieurs disques durs, qui peuvent être ajoutés ou retirés en cours de fonctionnement, ce qui permet d’adapter la capacité de stockage en fonction des besoins. Ceph est intégré à Proxmox et peut être utilisé pour stocker les disques durs virtuels des machines virtuelles et des conteneurs.

- Options

- Permet d’accéder à diverses configurations globales pour le cluster Proxmox. Les administrateurs peuvent utiliser cette section pour configurer des paramètres globaux qui affectent l’ensemble du cluster Proxmox.

- Storage

- Permet de visualiser les différents espaces de stockage disponibles et utilisés sur le cluster Proxmox. Cette section permet notamment de gérer les pools de stockage (Créer, Supprimer, Éditer) ainsi que les différents types de stockage associés (Local, NFS, GlusterFS, LVM, etc.). Elle permet également de consulter les statistiques de stockage, telles que l’espace disque utilisé et disponible, et de configurer les options de stockage telles que la réplication, la compression, etc.

- ZFS : ZFS est un système de fichiers open source et très performant qui offre des fonctionnalités de stockage avancées, telles que la déduplication, la compression, la réplication et la gestion des instantanés.

- LVM : LVM (Logical Volume Manager) est un système de gestion de volume logique pour Linux. Il permet de créer des volumes logiques à partir de différents disques et de les gérer comme une seule entité.

- LVMthin : LVMthin est une variante de LVM qui permet de créer des volumes logiques minces. Il utilise l’espace disque de manière plus efficace en allouant l’espace disque uniquement lorsque cela est nécessaire.

- NFS : NFS (Network File System) est un système de fichiers distribué qui permet à différents ordinateurs de partager des fichiers sur un réseau. Il est souvent utilisé pour stocker des données partagées pour les applications d’entreprise.

- iSCSI : iSCSI est un protocole de stockage de réseau qui permet à un ordinateur d’accéder à des périphériques de stockage sur un réseau comme s’il s’agissait d’un périphérique de stockage local.

- CIFS/SMB : CIFS (Common Internet File System) est un protocole de partage de fichiers utilisé pour permettre aux ordinateurs Windows de partager des fichiers sur un réseau. SMB (Server Message Block) est la version plus récente du protocole CIFS.

- GlusterFS : GlusterFS est un système de fichiers distribué open source qui permet à plusieurs serveurs de stocker et de partager des fichiers sur un réseau. Il est conçu pour être évolutif et hautement disponible.

- BTRFS (B-tree file system): utilise une structure de données de type arbre-B pour stocker les fichiers et les métadonnées, ce qui permet une gestion efficace de l’espace disque. Il prend en charge la compression de données en temps réel, la duplication de données et la création de snapshots, qui peuvent être utilisés pour sauvegarder les données ou pour créer des points de restauration en cas de besoin.

- CephFS: est un système de fichiers distribué conçu pour fonctionner avec le système de stockage distribué Ceph. Il permet de stocker des fichiers sur un cluster de serveurs Ceph, offrant ainsi une haute disponibilité, une scalabilité et une résilience aux pannes.

- Backup

- Cette section permet de planifier des sauvegardes automatiques à intervalles réguliers, de configurer les emplacements de stockage pour les sauvegardes et de gérer les tâches de restauration en cas de besoin. Les sauvegardes peuvent être effectuées sur des disques locaux, des serveurs distants, des périphériques de stockage USB, ainsi que sur des solutions de stockage en réseau tels que NFS, CIFS/SMB et iSCSI.

- Replication

- Cette section permet de configurer la réplication de machines virtuelles et de conteneurs entre différents nœuds Proxmox. La réplication permet de créer des copies synchronisées de machines virtuelles et de conteneurs sur d’autres nœuds, ce qui permet de garantir la disponibilité et la redondance des services en cas de panne ou de défaillance.

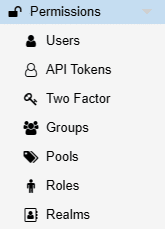

Intéressons nous à la partie Permission

- Users

- Ce sont les utilisateurs du système Proxmox. Les utilisateurs peuvent se connecter à l’interface web de Proxmox pour effectuer des tâches de gestion de machines virtuelles ou de conteneurs, selon les autorisations qui leur ont été accordées. Les utilisateurs peuvent être créés, modifiés ou supprimés dans la section « User ». Des autorisations spécifiques peuvent également être accordées à chaque utilisateur pour restreindre ou autoriser l’accès à certaines fonctionnalités de Proxmox.

- API Tokens

- Fait référence aux jetons d’authentification qui permettent à des applications tierces d’accéder à l’API Proxmox sans avoir à fournir un nom d’utilisateur et un mot de passe à chaque fois. Les API tokens sont un moyen pratique d’automatiser certaines tâches de gestion des machines virtuelles et des conteneurs, car ils peuvent être utilisés pour effectuer des opérations programmables à distance, telles que la création de machines virtuelles, l’arrêt de conteneurs, etc. Les API tokens peuvent être créés et gérés dans cette section du menu « Permissions ».

- Two Factor

- Fait référence à la fonctionnalité de double authentification pour accéder à l’interface web de Proxmox. Elle permet d’ajouter une couche de sécurité supplémentaire en plus de l’authentification par nom d’utilisateur et mot de passe en demandant à l’utilisateur de saisir un code généré par une application d’authentification sur son téléphone portable ou une clé de sécurité physique. Cette fonctionnalité peut aider à protéger les comptes d’utilisateurs contre les attaques par force brute et les attaques de phishing, en empêchant les accès non autorisés.

- Groups

- Permet de créer des groupes de plusieurs utilisateurs et de définir des permissions pour ce groupe. Cela permet de gérer plus facilement les droits d’accès aux ressources de Proxmox, en particulier dans les environnements où plusieurs utilisateurs travaillent sur les mêmes machines virtuelles ou conteneurs. En créant des groupes, les administrateurs peuvent définir des autorisations pour l’ensemble du groupe, plutôt que de devoir les gérer individuellement pour chaque utilisateur. Cela peut simplifier grandement la gestion des autorisations et garantir que chaque utilisateur dispose des autorisations appropriées pour accéder aux ressources dont il a besoin.

- Pools

- Fait référence à la gestion des groupes de ressources. Les pools permettent de définir des groupes de ressources, tels que des volumes de stockage, des interfaces réseau ou des machines virtuelles, qui peuvent être assignés à des utilisateurs ou des groupes spécifiques avec des autorisations d’accès spécifiques. Les pools offrent une granularité de contrôle d’accès plus fine en permettant aux administrateurs de définir des autorisations pour des ressources spécifiques plutôt que pour l’ensemble du système. Cela permet de mieux protéger les ressources et de gérer plus efficacement les utilisateurs et les groupes.

- Roles

- Désigne les différents rôles ou profils d’utilisateurs qui peuvent être assignés aux utilisateurs et aux groupes. Chaque rôle définit un ensemble spécifique de permissions qui déterminent ce que l’utilisateur ou le groupe peut faire dans l’interface Proxmox. Par exemple, un rôle d’administrateur aura un ensemble complet de permissions pour gérer tous les aspects du cluster et des machines virtuelles, tandis qu’un rôle d’utilisateur standard peut avoir des permissions limitées pour gérer uniquement certaines machines virtuelles ou ressources spécifiques. Les rôles sont utiles pour la gestion des permissions dans des environnements de travail collaboratifs où plusieurs utilisateurs doivent avoir accès à l’interface de gestion Proxmox.

- Realms

- Fait référence aux configurations d’authentification et d’autorisation pour l’accès aux ressources. Les realms définissent les sources d’authentification pour les utilisateurs et les groupes, comme les annuaires LDAP, les bases de données internes, etc. Les realms sont utilisés pour permettre l’accès aux utilisateurs et aux groupes qui ont été définis dans ces sources d’authentification. Les realms peuvent également être configurés pour autoriser ou refuser l’accès à certaines ressources en fonction des autorisations définies dans les règles de permission.

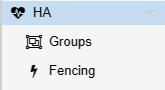

High Availability

Le menu HA (High Availability) dans Proxmox permet de gérer les fonctions de haute disponibilité, c’est-à-dire la mise en place de services redondants pour garantir la continuité de fonctionnement en cas de panne matérielle ou logicielle. Les fonctionnalités HA de Proxmox comprennent notamment la réplication de machines virtuelles, la migration à chaud de machines virtuelles entre nœuds, la détection de panne et la bascule automatique vers des nœuds de secours. Le menu HA permet donc de configurer et de surveiller ces fonctionnalités.

- Groups

- Fait référence aux groupes de nœuds du cluster haute disponibilité (HA). Les groupes HA permettent de regrouper plusieurs nœuds physiques en un seul groupe logique pour fournir une haute disponibilité à un ensemble de machines virtuelles.

- Chaque groupe HA contient un nœud principal (appelé maître) qui gère les opérations de migration et de basculement pour les machines virtuelles du groupe, ainsi que des nœuds de secours (appelés esclaves) qui peuvent prendre en charge les machines virtuelles si le nœud principal tombe en panne. Les groupes HA permettent ainsi d’assurer une disponibilité continue des machines virtuelles, même en cas de défaillance matérielle d’un nœud physique.

- Fencing

- Dans le contexte de l’informatique, la notion de « fencing » (clôture en français) est utilisée dans les systèmes de haute disponibilité pour isoler des ressources défectueuses ou des nœuds en panne afin de les empêcher de causer des perturbations au reste du système. En d’autres termes, le fencing permet de garantir la continuité de service en éliminant rapidement les nœuds défaillants et en empêchant les données de se corrompre.

- Dans le contexte de Proxmox, la fonctionnalité Fencing permet de mettre en place des méthodes de clôture pour les nœuds du cluster, telles que l’utilisation de la commande IPMI, pour éviter la corruption des données et garantir la disponibilité des services.

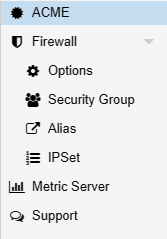

La dernière Partie

- ACME

- C’est une fonctionnalité qui permet de générer et de renouveler automatiquement des certificats SSL/TLS gratuits pour les noms de domaine. Cela permet d’assurer la sécurité des communications entre les différents composants de Proxmox, tels que les serveurs Proxmox eux-mêmes, les clients et les utilisateurs finaux. L’utilisation d’un certificat SSL/TLS est également essentielle pour garantir la confidentialité et l’intégrité des données transmises sur le réseau. ACME est basé sur le protocole Let’s Encrypt, qui est une autorité de certification publique qui fournit des certificats SSL/TLS gratuits et automatisés pour les sites web.

- Firewall

- Options

- Permet d’activé ou non le Firewall, mais également les policy Input/output. vous permettra par la suite de configurer vos VM ou CT avec un firewall intégré à votre Host

- Security Group

- (groupe de sécurité en français) est un ensemble de règles de pare-feu appliquées à un groupe de machines virtuelles ou de conteneurs. Il permet de définir des règles de filtrage pour le trafic réseau entrant ou sortant de ces machines virtuelles ou conteneurs. Les règles de pare-feu peuvent être basées sur l’adresse IP, le port ou le protocole de communication. L’utilisation de groupes de sécurité permet une gestion simplifiée des règles de pare-feu pour plusieurs machines virtuelles ou conteneurs appartenant à un même groupe.

- Alias

- Fait référence à une fonctionnalité qui permet de définir des noms symboliques pour des adresses IP, des réseaux ou des groupes d’adresses IP. Cela permet de simplifier la configuration du pare-feu en utilisant des noms faciles à retenir plutôt que des adresses IP numériques complexes. Les alias peuvent être utilisés dans les règles du pare-feu pour autoriser ou bloquer le trafic en fonction de l’adresse source ou de la destination.

- IPSet

- C’est un outil qui permet de gérer des ensembles de règles de pare-feu utilisant des adresses IP. Les ensembles d’adresses IP sont stockés dans une structure de données optimisée pour la recherche et la correspondance rapide d’adresses IP. Cela permet une gestion plus efficace des règles de pare-feu, en particulier lorsque de nombreuses adresses IP doivent être traitées. Par exemple, on peut créer un ensemble d’adresses IP pour les adresses IP connues de spammeurs ou de hackers, puis bloquer tout trafic provenant de ces adresses en utilisant une seule règle de pare-feu.

- Options

- Metric Server

- Utiliser pour configurer le serveur de métriques intégré, appelé « pve-ha-lrm ». Ce serveur est responsable de la collecte et de la publication de toutes les données de métriques pour les ressources HA (Haute disponibilité) du cluster. Il permet également de surveiller la charge de travail et les performances des nœuds du cluster, ainsi que l’état de chaque ressource HA. Les données collectées peuvent être utilisées pour surveiller l’état des ressources, diagnostiquer les problèmes de performances et de capacité, et ajuster les paramètres du cluster en conséquence.

- Support

- Permet d’accéder au support technique proposé par Proxmox. Les utilisateurs peuvent y souscrire pour obtenir une assistance professionnelle, des mises à jour de sécurité régulières, un accès prioritaire aux nouvelles fonctionnalités et bien d’autres avantages.

1 réflexion sur “Proxmox – Big Pictures”