Il y a encore quelques années, une attaque contre Red Hat aurait semblé improbable. Pilier de l’écosystème open source, fournisseur majeur de solutions Linux pour les entreprises et les infrastructures cloud, la firme américaine jouissait d’une réputation solide en matière de sécurité et de transparence.

Mais depuis le début du mois d’octobre 2025, Red Hat se retrouve à son tour au cœur d’une vaste opération de cyber-espionnage menée par un groupe encore méconnu du grand public : Crimson Collective.

Le nom circule déjà sur les canaux de renseignement spécialisés. Après avoir revendiqué plusieurs intrusions ciblant des infrastructures critiques et des environnements cloud, Crimson Collective aurait mis la main sur près de 570 Go de données internes issues du GitLab de Red Hat Consulting la branche conseil de l’entreprise.

Les attaquants affirment avoir exfiltré des milliers de dépôts contenant des documents techniques confidentiels, des rapports d’architecture, voire des accès potentiels à des environnements clients.

Une attaque d’ampleur inédite dans l’univers Red Hat

Selon les premiers communiqués officiels, l’intrusion aurait été détectée et contenue rapidement. Red Hat a isolé l’environnement compromis et lancé une enquête interne.

Cependant, la publication de plusieurs extraits de fichiers sur le dark web, accompagnés de preuves tangibles, a confirmé que les pirates détenaient bel et bien des informations sensibles.

Ce qui rend cette affaire particulièrement préoccupante, c’est la nature des données concernées : les Customer Engagement Reports (CERs). Ces documents, rédigés par les équipes de conseil, décrivent en détail les infrastructures réseau, les configurations de serveurs, les clés d’accès et autres éléments de sécurité des clients. Autrement dit, un plan d’attaque rêvé pour qui voudrait s’en prendre à ces entreprises.

Le spectre d’une attaque en chaîne

Même si Red Hat assure que ses produits, services cloud et chaînes logicielles ne sont pas touchés, le risque ne s’arrête pas là.

Les données issues du GitLab Consulting concernent des clients tiers : entreprises, institutions publiques, organisations gouvernementales. Si ces informations tombent entre de mauvaises mains, les répercussions pourraient être multiples : compromission d’infrastructures, attaques par rebond, ou campagnes de phishing d’une précision redoutable.

Cette attaque n’est donc pas un simple piratage : elle marque une nouvelle étape dans la guerre numérique, où les hackers s’en prennent non plus aux produits eux-mêmes, mais aux prestataires qui conçoivent, conseillent ou déploient ces produits pour d’autres.

Comprendre Red Hat et sa branche Consulting

Pour saisir la portée de cette affaire, il faut d’abord comprendre ce qu’est Red Hat, et pourquoi une attaque sur son infrastructure interne résonne bien au-delà de l’entreprise elle-même.

Red Hat : le pilier de l’open source professionnel

Fondée en 1993, Red Hat s’est imposée comme le garant de l’open source en milieu professionnel.

L’entreprise, rachetée par IBM en 2019, est connue pour son système d’exploitation Red Hat Enterprise Linux (RHEL), aujourd’hui utilisé par d’innombrables entreprises, administrations, banques, et infrastructures critiques dans le monde entier.

Mais Red Hat, ce n’est pas qu’un simple OS.

C’est tout un écosystème de solutions OpenShift (plateforme Kubernetes d’entreprise), Ansible (automatisation), Quarkus, Podman, Satellite, et bien d’autres outils destinés à industrialiser le cloud et la conteneurisation.

Autant dire que la moindre faille au sein de cet univers pourrait avoir des conséquences considérables.

Le rôle stratégique de Red Hat Consulting

Parmi les nombreuses divisions de Red Hat, la branche Consulting occupe une place à part.

C’est elle qui accompagne les grandes organisations dans leurs projets d’intégration, de migration ou de transformation vers des infrastructures cloud basées sur les technologies Red Hat.

Ses équipes travaillent main dans la main avec les DSI de grandes entreprises pour déployer des environnements sécurisés, optimiser les architectures, et auditer les pratiques DevOps.

En clair : Red Hat Consulting manipule au quotidien des données hautement sensibles.

Plans réseau, configurations de serveurs, identifiants temporaires, tokens d’accès, scripts d’automatisation, rapports de sécurité… tout ce qui compose la colonne vertébrale d’un système d’information d’entreprise transite, d’une manière ou d’une autre, par cette division.

Pourquoi cette branche est devenue une cible idéale

Pour un groupe de cybercriminels, s’introduire dans les systèmes de Red Hat Consulting, c’est ouvrir une porte dérobée vers des dizaines, voire des centaines d’entreprises clientes.

En exfiltrant les fichiers internes du GitLab de cette division, les hackers ne volent pas seulement des données : ils acquièrent un catalogue de schémas d’attaque prêts à l’emploi.

De nombreux observateurs notent que les attaques modernes ciblent de plus en plus les chaînes de confiance c’est-à-dire les partenaires techniques ou fournisseurs de services.

Ce fut le cas avec SolarWinds en 2020, ou encore 3CX en 2023 : plutôt que d’attaquer directement la cible finale, les pirates infiltrent un intermédiaire stratégique.

L’affaire Red Hat s’inscrit pleinement dans cette logique de cyberattaque par rebond.

Une faille dans un maillon clé de la chaîne open source

La force du modèle Red Hat repose sur la confiance : celle d’un monde open source industrialisé, maîtrisé et sécurisé pour l’entreprise.

Mais cette confiance devient aussi une faiblesse potentielle. Si un acteur comme Red Hat Consulting est compromis, c’est toute une partie de l’écosystème qui se retrouve exposée : fournisseurs, partenaires cloud, et clients finaux.

En somme, cette attaque dépasse le simple cadre d’un incident interne. Elle interroge la résilience de l’open source face aux menaces modernes, et la capacité des grands acteurs à sécuriser non seulement leurs produits, mais aussi les environnements de support et de conseil qui les entourent.

Déroulement de l’attaque : du GitLab compromis à la divulgation publique

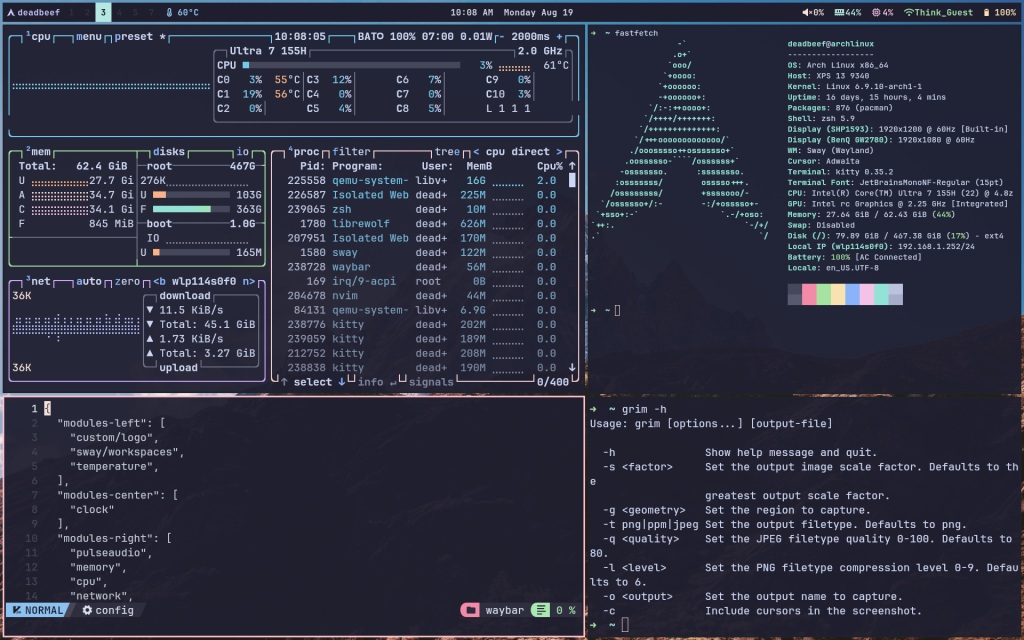

L’affaire Red Hat / Crimson Collective débute dans la seconde moitié de septembre 2025, lorsque des signaux d’activité inhabituelle sont détectés sur un GitLab interne appartenant à la division Red Hat Consulting.

Ce dépôt, réservé aux équipes techniques internes, contenait des milliers de projets clients et documents de travail, souvent liés à des environnements cloud critiques.

Les premières traces de compromission

D’après les éléments rendus publics, l’attaque aurait exploité des identifiants internes compromis, probablement récupérés via un phishing ciblé ou une clé d’accès exposée sur un dépôt tiers.

Une fois à l’intérieur, les assaillants ont su rester discrets : ils ont utilisé des techniques de mouvement latéral (passage entre comptes et projets internes) et d’exfiltration progressive afin de collecter des données sur plusieurs semaines.

C’est la veille sécurité de Red Hat qui aurait détecté, fin septembre, une activité réseau anormale provenant de cette instance GitLab notamment des transferts de données non autorisés vers des serveurs externes.

La réponse ne s’est pas fait attendre : le serveur compromis a été immédiatement isolé, les accès suspendus et une enquête interne déclenchée.

L’annonce officielle et les premières révélations

Le 2 octobre 2025, Red Hat publie un communiqué sobre mais clair :

“Nous avons identifié un accès non autorisé à un serveur GitLab utilisé par l’équipe Red Hat Consulting. L’instance a été isolée et une enquête complète est en cours. À ce stade, rien n’indique que nos produits, nos services cloud ou nos chaînes logicielles aient été compromis.”

Cependant, dès le lendemain, un groupe se faisant appeler Crimson Collective revendique publiquement l’attaque sur un forum du dark web.

Ils affirment avoir exfiltré 570 Go de données internes, dont 28 000 dépôts Git et environ 800 rapports “Customer Engagement Reports” (CERs) détaillant des environnements techniques de clients majeurs.

Pour prouver leurs dires, ils publient plusieurs extraits de fichiers, notamment des configurations réseau, des playbooks Ansible, et même des clés AWS temporaires appartenant à des clients de la division Consulting.

Les captures d’écran diffusées montrent clairement qu’ils ont eu un accès profond et prolongé à l’environnement.

La nature exacte des données volées

Les rapports CERs constituent l’essentiel du butin. Ces documents contiennent :

- des architectures réseau détaillées (diagrammes, topologies, ports ouverts) ;

- des fichiers de configuration (firewalls, serveurs, clusters Kubernetes, etc.) ;

- des tokens d’accès et clés d’API parfois valides au moment de la fuite ;

- des scripts d’automatisation utilisés pour déployer des environnements client ;

- et, dans certains cas, des informations confidentielles sur des prestataires tiers (AWS, Azure, GCP).

Autant dire que, même si les produits Red Hat ne sont pas directement vulnérables, les clients de Consulting le sont désormais potentiellement.

L’ombre de l’extorsion

Crimson Collective n’en reste pas là : le groupe adresse à Red Hat un ultimatum de 7 jours pour « négocier » avant la publication complète des données.

Dans un message partagé sur plusieurs canaux Telegram, ils ironisent sur la « fragilité » du monde open source et menacent de diffuser « des secrets de grandes institutions gouvernementales et bancaires ».

Red Hat, fidèle à sa culture de transparence, refuse toute négociation et annonce qu’il ne cèdera pas à l’extorsion.

Cette décision éthique, saluée par une partie de la communauté, n’empêche pas les pirates de publier une première archive de 50 Go sur des forums spécialisés suffisamment pour confirmer l’authenticité de leurs affirmations.

Répercussions immédiates

En quelques heures, des équipes SOC et CERT (Computer Emergency Response Team) du monde entier se mettent à analyser les fichiers publiés.

Certaines entreprises identifient déjà des fragments de leurs propres infrastructures dans les rapports, déclenchant des plans d’urgence internes : rotation des clés d’accès, révocation de certificats, audit complet des permissions.

Chez Red Hat, la cellule de crise s’active. L’entreprise renforce sa surveillance, met à jour ses politiques d’accès, et avertit officiellement les clients potentiellement concernés.

En parallèle, des agences de cybersécurité gouvernementales dont la CISA (Cybersecurity and Infrastructure Security Agency, aux États-Unis) commencent à suivre de près le dossier.

Cette attaque, par sa précision et son ampleur, montre une connaissance fine des outils DevOps utilisés par Red Hat. Les attaquants savaient exactement où chercher, et quoi voler.

Elle marque une nouvelle étape dans la cybercriminalité moderne : celle où le code, les configurations et les automatisations deviennent des cibles aussi stratégiques que les données personnelles.

La réaction de Red Hat et les mesures de sécurité

Dès la détection de l’intrusion, Red Hat a mis en œuvre un plan d’action immédiat, alliant contention technique et communication transparente. L’objectif : protéger les clients, limiter les dégâts et restaurer la confiance.

Isolation et investigation

- L’instance GitLab compromise a été immédiatement isolée, empêchant toute exfiltration supplémentaire.

- Une enquête interne approfondie a été lancée, avec le soutien d’experts externes en cybersécurité, pour déterminer l’étendue exacte des accès et identifier la méthode utilisée par Crimson Collective.

- Tous les identifiants compromis ont été révoqués et les comptes internes soumis à un audit complet pour vérifier d’éventuelles manipulations ou escalades de privilèges.

Communication avec les clients

Red Hat a rapidement publié un communiqué officiel sur son site et auprès de ses clients Consulting :

“Nous avons identifié un accès non autorisé à un serveur GitLab interne de Red Hat Consulting. L’instance a été isolée et nous avons renforcé nos contrôles d’accès. A ce stade, nos produits, services cloud et chaînes logicielles ne sont pas touchés.”

Parallèlement, les clients potentiellement affectés ont été contactés directement pour les alerter et les guider dans la sécurisation de leurs environnements : rotation des clés, vérification des accès et audits des comptes internes.

Renforcement de la sécurité

L’attaque a mis en évidence la vulnérabilité des environnements de conseil, même dans des entreprises réputées pour leur sécurité.

Red Hat a donc entrepris plusieurs mesures :

- Segmentation accrue des environnements internes pour limiter la portée d’éventuelles futures intrusions.

- Renforcement des contrôles d’accès : authentification multi-facteur généralisée, permissions limitées selon le principe du moindre privilège.

- Audits et monitoring renforcés sur les instances GitLab et les environnements cloud associés.

- Sensibilisation et formation interne sur la sécurité et la détection des tentatives de phishing ou de compromission de comptes.

Maintien de la transparence

Contrairement à certaines entreprises qui auraient tenté de minimiser l’affaire, Red Hat a choisi de communiquer publiquement. Cette stratégie, bien qu’audacieuse, vise à rassurer la communauté et les clients tout en démontrant la capacité de l’entreprise à maîtriser et contenir l’incident.

Un message clair pour l’écosystème

Cette réaction montre que même les acteurs majeurs de l’open source ne sont pas à l’abri.

Elle envoie un signal aux entreprises : la sécurité doit être proactive, multi-couches, et ne pas se limiter aux produits eux-mêmes. Les fournisseurs, prestataires et consultants constituent des maillons sensibles dans la chaîne de confiance, et leur protection est cruciale pour éviter des conséquences en cascade.

Risques et conséquences de l’attaque

Même si Red Hat affirme que ses produits et services principaux n’ont pas été compromis, la nature des données volées dans le GitLab Consulting soulève de sérieux risques.

1. Risques pour les clients

Les Customer Engagement Reports (CERs) exfiltrés contiennent des informations stratégiques sur des infrastructures critiques :

- Architectures réseau détaillées, incluant diagrammes, ports ouverts et configurations de firewalls.

- Clés d’accès et tokens API utilisés pour administrer des environnements cloud (AWS, Azure, GCP).

- Scripts d’automatisation et playbooks DevOps, pouvant servir à déployer ou configurer des systèmes.

Ces informations permettent à des attaquants de :

- Identifier des failles potentielles dans les systèmes des clients.

- Lancer des campagnes de phishing ciblées ou des attaques sur mesure.

- Exploiter des mouvements latéraux pour infiltrer des environnements connectés au cloud.

2. Risques pour Red Hat et sa réputation

Même si les produits eux-mêmes ne sont pas touchés, l’attaque peut affecter la confiance des clients :

- Les clients pourraient douter de la sécurité des services Consulting et de la capacité de Red Hat à protéger les données sensibles.

- L’affaire peut avoir un impact médiatique, amplifié par la publication d’extraits par Crimson Collective.

- Cela met en lumière la vulnérabilité des environnements internes, même chez les leaders du secteur.

3. Risques pour l’écosystème open source et cloud

L’attaque est un exemple typique de ce que l’on appelle une supply chain compromise : cibler un prestataire stratégique pour atteindre indirectement des entreprises clientes. Les conséquences possibles :

- Effet domino : si des clients utilisent les informations volées pour attaquer ou protéger leur propre infrastructure, d’autres acteurs du cloud peuvent être impliqués.

- Augmentation des menaces cloud : Crimson Collective ne s’est pas limité à Red Hat, ils ciblent également les environnements AWS, exploitant des clés exposées ou créant des comptes avec privilèges élevés.

- Pression sur la sécurité du consulting : toutes les entreprises qui offrent des services de conseil ou d’intégration doivent revoir leurs contrôles d’accès et leur gestion de secrets.

4. Implications légales et réglementaires

Les données volées peuvent inclure des informations sensibles de clients européens ou internationaux. Cela soulève :

- Questions de conformité au RGPD pour les clients et Red Hat.

- Responsabilité civile si les données sont utilisées pour causer un préjudice.

- Pression sur les fournisseurs et prestataires pour mettre en place des mesures de protection plus strictes.

En résumé, même si l’attaque ne touche pas directement les produits Red Hat, ses répercussions indirectes sont considérables. Elle illustre combien un maillon vulnérable ici, une division de conseil peut mettre en danger un écosystème entier, des clients aux partenaires cloud.

Les acteurs derrière l’attaque : Crimson Collective

Qui est Crimson Collective ?

Crimson Collective est un groupe de cybercriminels émergent, connu pour ses attaques ciblées sur des entreprises technologiques et des infrastructures cloud.

Bien que relativement récent, le groupe a rapidement acquis une réputation inquiétante grâce à sa méthodologie précise et à la publication partielle de données volées pour prouver ses intrusions.

Le groupe semble s’inspirer de techniques de hacktivisme et de cyber-extorsion, combinant :

- Vol de données sensibles pour exfiltration.

- Mise en scène médiatique : publication d’extraits sur le dark web et sur des forums spécialisés pour maximiser la pression.

- Extorsion : demande de rançons ou tentatives de négociation sous menace de divulgation complète.

Alliances et antécédents

Selon plusieurs analystes de cybersécurité, Crimson Collective collabore parfois avec d’autres groupes connus comme :

- ShinyHunters, spécialisé dans le vol de bases de données et la revente d’informations.

- Des factions du Lapsus$ network, déjà célèbres pour des attaques contre des entreprises de la tech et des institutions publiques.

Ces alliances permettent au groupe de partager des ressources, des exploits et des informations sur les cibles, rendant leurs attaques encore plus efficaces et difficiles à tracer.

Motivation et objectifs

La motivation de Crimson Collective n’est pas uniquement financière. Plusieurs éléments suggèrent qu’ils cherchent à :

- Gagner en notoriété dans le milieu cybercriminel en attaquant des cibles prestigieuses.

- Exploiter des données stratégiques pour des attaques futures sur les clients des entreprises compromises.

- Tirer profit de la pression médiatique pour extorquer de l’argent ou influencer certaines décisions internes.

- Dans certains cas, collecter des informations pour des acteurs étatiques, bien que ce lien reste spéculatif à ce stade.

Un profil d’attaque sophistiqué

L’attaque contre Red Hat démontre que Crimson Collective maîtrise :

- Les techniques DevOps et cloud (GitLab, AWS, Kubernetes, etc.).

- L’ingénierie sociale pour récupérer des identifiants ou clés d’accès.

- Les stratégies de publication partielle pour prouver l’attaque tout en augmentant la pression sur la cible.

En résumé, Crimson Collective n’est pas un simple groupe de hackers opportunistes. Leur approche méthodique et leur ciblage stratégique montrent qu’ils combinent expertise technique et stratégie psychologique, ce qui les rend particulièrement dangereux pour toute entreprise manipulant des données sensibles.

Le virage vers le cloud : attaques sur AWS

L’attaque contre Red Hat n’est pas un incident isolé. Crimson Collective a également dirigé ses efforts vers des environnements cloud, notamment AWS, exploitant les mêmes compétences techniques et méthodes d’exfiltration.

Méthodes utilisées pour cibler le cloud

Selon les premières analyses :

- Les hackers ont exploité des clés AWS exposées sur des dépôts ou des environnements de test.

- Ils ont créé des comptes IAM mal configurés ou avec des privilèges excessifs pour se déplacer latéralement dans les systèmes des clients.

- Des mouvements latéraux automatisés ont permis de collecter des informations sur les configurations cloud et les données sensibles hébergées.

Cette approche démontre une connaissance approfondie des environnements cloud et des outils DevOps utilisés par les entreprises modernes.

Risques spécifiques liés au cloud

Les attaques sur AWS amplifient les dangers de l’incident Red Hat :

- Possibilité d’accéder à des environnements clients entiers si les clés volées ne sont pas rapidement révoquées.

- Exploitation des ressources cloud pour lancer d’autres attaques, y compris sur des infrastructures critiques.

- Difficulté accrue à traquer et contenir les intrusions, étant donné que le cloud repose sur des architectures distribuées et partagées.

Une tendance inquiétante

Cette attaque confirme une tendance forte dans le cybercrime moderne : cibler les fournisseurs de services et les environnements cloud plutôt que les systèmes finaux.

Comme l’avaient montré les incidents SolarWinds ou 3CX, infiltrer un prestataire stratégique peut exposer des dizaines de clients simultanément, rendant chaque intrusion beaucoup plus rentable et dangereuse.

Leçons à tirer et recommandations pour les entreprises

L’affaire Red Hat / Crimson Collective illustre plusieurs points essentiels sur la sécurité des environnements internes et cloud, et sur les risques liés aux prestataires de confiance.

1. Protéger les environnements internes

Même dans des entreprises réputées pour leur sécurité, un maillon faible peut compromettre tout l’écosystème :

- Segmentation stricte des environnements internes : limiter l’accès aux projets sensibles selon le principe du moindre privilège.

- Audit régulier des comptes et identifiants : révoquer les accès inutilisés, activer l’authentification multi-facteur (MFA).

- Surveillance continue des logs et transferts pour détecter toute activité anormale.

2. Sécuriser le stockage de secrets et clés

Les attaques sur GitLab et AWS montrent que les secrets exposés sont une porte d’entrée privilégiée pour les hackers :

- Utiliser des vaults sécurisés pour stocker les clés et tokens.

- Éviter de stocker des identifiants dans les dépôts Git, même privés.

- Rotation régulière des clés et vérification de leur usage.

3. Sensibilisation et formation

- Former les employés à repérer le phishing et l’ingénierie sociale.

- Mettre en place des protocoles de réponse rapide en cas d’incident.

- Encourager la culture de la sécurité, où chaque collaborateur est vigilant et responsable.

4. Gestion des prestataires et partenaires

Les attaques ciblent souvent les fournisseurs et consultants plutôt que les clients finaux :

- Évaluer la sécurité des prestataires avant de partager des informations sensibles.

- Exiger des audits réguliers et des contrôles d’accès stricts.

- Prévoir des plans de contingence en cas de compromission d’un partenaire stratégique.

5. Vigilance sur le cloud

Avec la généralisation du cloud, les risques s’étendent :

- Surveiller les environnements cloud pour détecter les comptes anormaux ou privilèges excessifs.

- Activer les alertes sur les activités suspectes, comme la création de ressources ou le transfert massif de données.

- Sécuriser les environnements multi-cloud et adopter des politiques cohérentes de sécurité.

En appliquant ces recommandations, les entreprises peuvent réduire considérablement le risque d’intrusion et limiter les conséquences si un incident survient.

L’affaire Red Hat rappelle que la sécurité n’est pas seulement technique, mais aussi organisationnelle et humaine : chaque maillon compte, de l’ingénieur DevOps jusqu’au client final.

Perspective et conclusion

L’attaque de Crimson Collective contre Red Hat n’est pas simplement un incident isolé : elle illustre l’évolution des menaces dans le cyberespace moderne.

Un modèle d’attaque en pleine mutation

Plutôt que de cibler directement des produits ou services, les hackers s’attaquent aux prestataires stratégiques :

- Consultants, fournisseurs de services et partenaires deviennent des points d’entrée privilégiés.

- Les environnements cloud et DevOps sont désormais au cœur des menaces, car ils concentrent infrastructures et données sensibles.

- La chaîne de confiance devient un vecteur d’attaque majeur : un seul maillon faible peut compromettre de nombreux clients.

L’importance de la prévention

L’affaire rappelle que la cybersécurité doit être proactive :

- Segmentation stricte, audit régulier des accès, rotation des clés et surveillance continue sont des mesures incontournables.

- La sensibilisation des équipes et le renforcement des protocoles internes sont aussi cruciaux que la technologie elle-même.

- Les entreprises doivent évaluer et surveiller la sécurité de leurs prestataires pour éviter des effets domino.

Vers un futur plus vigilant

La transparence et la réactivité de Red Hat sont des exemples à suivre. Informer rapidement les clients et adopter une approche rigoureuse de l’investigation limite les risques et préserve la confiance.

Mais Crimson Collective rappelle également que personne n’est à l’abri. Chaque organisation manipulant des données sensibles doit considérer tous les points d’entrée possibles, internes et externes, pour se protéger efficacement.

Conclusion

L’affaire Red Hat / Crimson Collective est un signal d’alarme pour tout l’écosystème open source et cloud :

- Les environnements de conseil, de support et de développement peuvent être des cibles critiques.

- Les données exfiltrées peuvent avoir des conséquences directes et indirectes pour les clients et partenaires.

- Une vigilance constante, combinée à des pratiques de sécurité strictes, reste la meilleure défense contre ce type d’attaque.

En définitive, cet incident ne marque pas seulement Red Hat, il marque un tournant dans la manière dont les entreprises doivent penser la sécurité : protéger non seulement leurs produits, mais aussi tout l’environnement qui gravite autour d’eux.

Sources

- Red Hat – Mise à jour officielle sur l’incident de sécurité

Red Hat confirme l’accès non autorisé à une instance GitLab utilisée pour la collaboration interne, précisant que l’impact sur ses produits et services reste limité.

👉 Red Hat Security Update

- TechRadar Pro – Red Hat confirme une violation majeure de données après que des hackers revendiquent un vol massif

Détails sur l’attaque, les données exfiltrées et la réponse de Red Hat.

👉 TechRadar Pro

- ITPro – Red Hat révèle un accès non autorisé à une instance GitLab où des données internes ont été copiées

Analyse de l’impact potentiel sur les clients et les mesures prises par Red Hat.

👉 ITPro

- Dark Reading – Les hackers de Red Hat s’associent aux Scattered Lapsus$ Hunters

Exploration de l’alliance entre Crimson Collective et d’autres groupes cybercriminels.

👉 Dark Reading

- Rapid7 – Crimson Collective : un nouveau groupe de menaces observé opérant dans le cloud

Analyse technique des méthodes d’attaque de Crimson Collective, notamment l’exploitation des environnements AWS.

👉 Rapid7

- GitGuardian – Red Hat GitLab Data Breach: L’attaque de Crimson Collective

Détails sur les données exfiltrées, y compris les Customer Engagement Reports (CERs).

👉 GitGuardian

- Help Net Security – Les hackers revendiquent avoir pillé les dépôts GitLab de Red Hat

Premiers rapports sur la revendication de Crimson Collective et les données compromises.

👉 Help Net Security

- Security Boulevard – Red Hat GitLab Breach: L’attaque de Crimson Collective

Analyse approfondie de l’attaque et de ses implications.

👉 Security Boulevard