Depuis plusieurs années, les attaques informatiques par déni de service distribué (DDoS) sont devenues l’un des outils favoris des cybercriminels. Leur objectif ? Rendre inaccessible une infrastructure en saturant ses serveurs avec un flot massif de requêtes. Derrière ces attaques souvent spectaculaires se cachent des réseaux d’ordinateurs ou d’appareils infectés, que l’on appelle un botnet.

Traditionnellement, ces botnets étaient constitués de PC compromis via des virus ou des chevaux de Troie. Mais avec l’émergence de l’Internet des Objets ou IoT ou Internet Of Things — caméras de surveillance, routeurs domestiques, thermostats connectés, enceintes intelligentes, etc. — une nouvelle surface d’attaque est apparue, bien plus vaste et bien moins protégée. Ces objets, souvent livrés avec des identifiants par défaut non modifiés et des sécurités minimales, sont devenus des cibles de choix pour les cyberattaquants.

C’est dans ce contexte qu’apparaît Mirai, un botnet qui a marqué un tournant en 2016. Pour la première fois, un outil conçu pour automatiser l’infection de dispositifs IoT à grande échelle a provoqué des pannes massives sur des services d’envergure mondiale. En exploitant la faiblesse chronique de l’écosystème IoT, Mirai a réussi à démontrer que notre dépendance croissante aux objets connectés pouvait devenir une faiblesse structurelle, facilement instrumentalisée.

Le cas Mirai n’est pas qu’un simple incident de cybersécurité : c’est un signal d’alarme. Un avertissement sur les conséquences d’un écosystème numérique bâti sans réelle politique de sécurité, où la connectivité prime sur la résilience.

Origine et fonctionnement du botnet Mirai

🧑💻 Une création à but lucratif… et ludique

Le botnet Mirai a été conçu en 2016 par trois jeunes Américains : Paras Jha, Josiah White et Dalton Norman. À l’origine, leur but n’était pas de provoquer un chaos mondial, mais de saboter des serveurs de jeux Minecraft concurrents afin de faire monter la popularité de leurs propres services d’hébergement. En clair, ils utilisaient Mirai comme un outil commercial dans un environnement très compétitif… jusqu’à ce que le projet prenne une ampleur inattendue.

📦 Un mode opératoire redoutablement simple

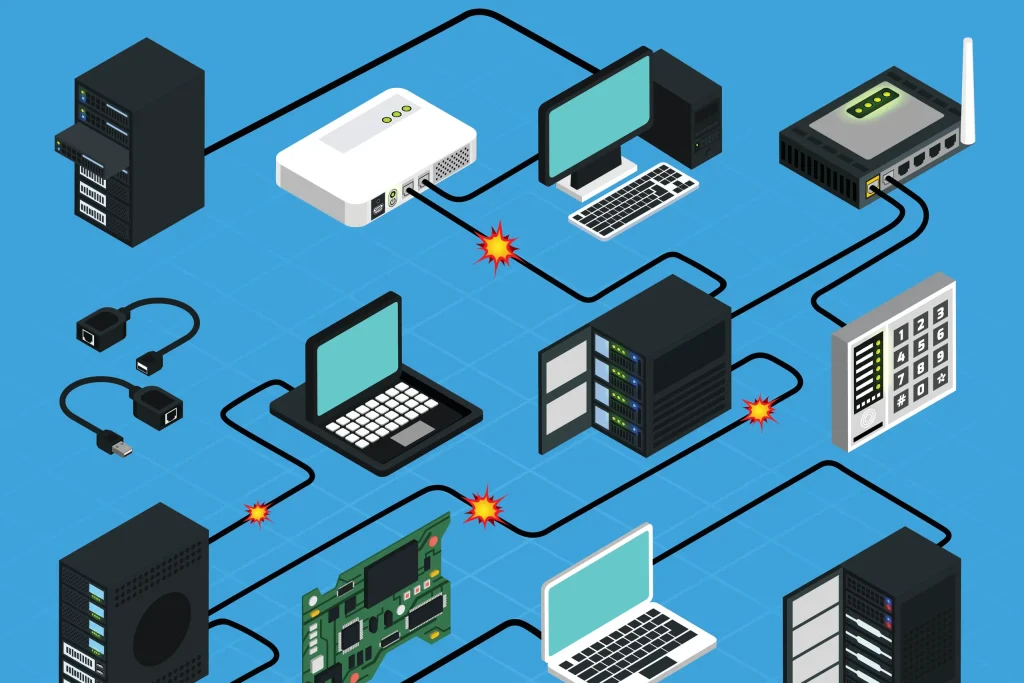

Ce qui fait la force de Mirai, c’est sa simplicité et son automatisation. Le botnet agit selon un cycle très efficace :

- Scan massif du réseau Internet

- Mirai recherche en permanence des objets connectés accessibles publiquement, en scannant les adresses IP pour détecter les appareils avec des ports Telnet ou SSH ouverts.

- Brute-force des identifiants

- Une fois un appareil repéré, il tente de s’y connecter avec une liste de combinaisons login/mot de passe par défaut (comme admin/admin, root/123456, etc.). Beaucoup de ces identifiants sont ceux laissés par les fabricants et jamais modifiés par les utilisateurs.

- Infection et enrôlement

- Si la connexion réussit, le malware s’installe temporairement en mémoire (sans s’écrire sur le disque, ce qui évite la détection), puis l’appareil est enrôlé dans le botnet et entre en contact avec le serveur de commande et de contrôle (C2).

- Attaque DDoS sur commande

- Une fois sous contrôle, l’appareil peut recevoir l’ordre de lancer des attaques DDoS avec plusieurs vecteurs : TCP SYN flood, UDP flood, HTTP GET flood, etc., selon la cible et l’effet souhaité.

- Élimination de la concurrence

- Pour garder le monopole de la machine infectée, Mirai nettoie les autres malwares potentiels et ferme certains ports, évitant ainsi qu’un autre botnet ne récupère l’appareil.

🧬 Un code open source… pour le pire

En septembre 2016, peu après les premières attaques de Mirai, ses créateurs décident de publier le code source du botnet sur un forum de hackers. Leur objectif ? Effacer les traces de leur implication en le rendant public, tout en provoquant une forme de chaos informatique.

Cette décision a eu un effet domino dévastateur :

- Des dizaines de variantes ont rapidement vu le jour (Satori, Okiru, Masuta…).

- Des cybercriminels du monde entier se sont mis à utiliser ou modifier le code pour leurs propres campagnes.

- Le niveau de menace a explosé, car chaque nouvelle version était parfois plus agressive ou plus furtive que la précédente.

ZOOM Technique : Les vecteurs d’attaque DDoS utilisés par Mirai

Les attaques DDoS orchestrées par Mirai exploitent plusieurs techniques pour saturer les ressources d’un serveur ou d’un service cible. Voici les plus courantes :

⚡ TCP SYN Flood

Cette attaque exploite le processus de connexion TCP (le « handshake » en trois étapes). L’attaquant envoie un grand nombre de requêtes SYN (demandes de connexion) sans jamais compléter la connexion avec un ACK final. Le serveur reste bloqué, attendant une réponse qui ne viendra jamais, ce qui épuise ses ressources (file d’attente des connexions).

📌 Effet : le serveur ne peut plus accepter de nouvelles connexions légitimes.

🌊 UDP Flood

Le botnet envoie un très grand nombre de paquets UDP vers des ports aléatoires de la cible. Comme UDP est un protocole sans connexion, le serveur tente de répondre à chaque paquet avec un message d’erreur ou une réponse, ce qui consomme rapidement CPU et bande passante.

📌 Effet : surcharge du réseau et des capacités de traitement du serveur.

🌐 HTTP GET Flood

Cette attaque simule un grand nombre de requêtes HTTP GET (comme si des milliers d’utilisateurs rechargeaient une page Web en boucle). Contrairement à d’autres attaques, celle-ci cible spécifiquement les serveurs web et peut imiter des requêtes légitimes, rendant leur détection plus difficile.

📌 Effet : épuisement des ressources applicatives (Apache, Nginx, etc.).

🧱 Autres vecteurs utilisés par Mirai :

- ACK Flood : submerge la cible avec des paquets ACK pour noyer le serveur réseau.

- GRE Flood : envoie un volume massif de paquets encapsulés GRE (protocole réseau) pour saturer des appliances réseau spécifiques.

- DNS Flood : submerge les serveurs DNS avec des requêtes, ralentissant ou coupant l’accès aux domaines.

🛡️ Remarque : Ces techniques sont d’autant plus efficaces qu’elles sont combinées et orchestrées depuis des dizaines de milliers d’appareils répartis dans le monde. C’est la nature distribuée du botnet qui rend la mitigation complexe.

L’attaque contre Dyn : un tournant historique

🧭 Le contexte

Le 21 octobre 2016, une attaque DDoS d’une ampleur inédite frappe Dyn, un acteur essentiel de l’infrastructure Internet. Dyn est un fournisseur DNS (Domain Name System) basé aux États-Unis. Sa mission : traduire les noms de domaine (comme twitter.com ou paypal.com) en adresses IP, permettant aux internautes d’accéder aux sites.

Ce jour-là, plusieurs vagues d’attaques DDoS s’abattent sur les serveurs DNS de Dyn. L’impact est colossal : pendant plusieurs heures, une grande partie du web devient injoignable, notamment sur la côte Est des États-Unis. Des services majeurs sont affectés :

- 🎬 Netflix

- 💼 GitHub

- 📰 The New York Times

- 🎮 PlayStation Network

- 🎧 Spotify

- 💳 PayPal

- … et bien d’autres.

L’effet domino est immédiat. Comme de très nombreux services reposent indirectement sur Dyn, c’est une partie du web mondial qui vacille.

🧰 Mode opératoire

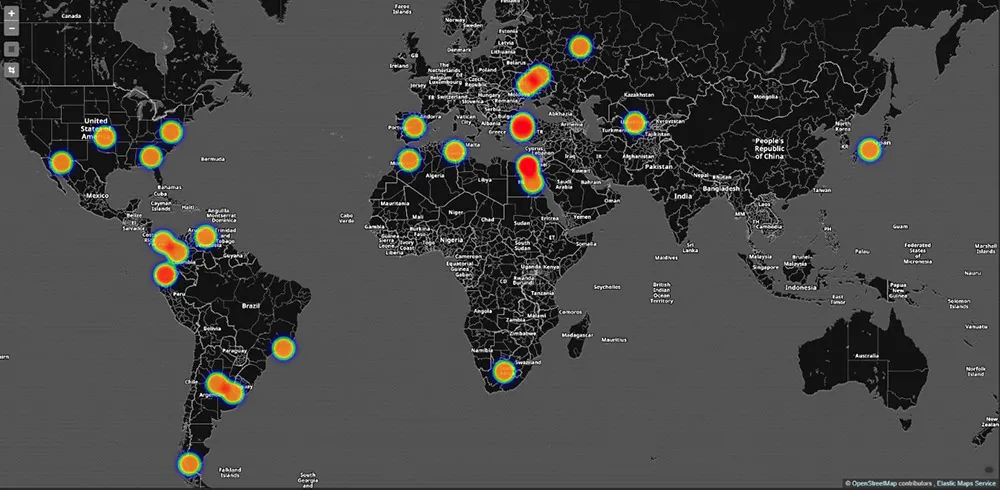

L’attaque a été menée à l’aide du botnet Mirai, qui, à ce moment-là, comptait plus de 100 000 objets connectés infectés. Les attaquants ont ciblé Dyn avec une multi-vague d’attaques DDoS, combinant plusieurs vecteurs :

- SYN floods et UDP floods pour saturer les capacités réseau.

- HTTP GET floods massifs pour surcharger les serveurs applicatifs.

- Exploitation de la redondance DNS pour rendre inefficaces les mécanismes de protection.

À noter : l’attaque n’a pas nécessité de vulnérabilité dans les serveurs de Dyn. Elle repose uniquement sur la force brute et la masse des appareils compromis, issus d’une armée d’objets connectés mal sécurisés, allant de caméras de surveillance à des routeurs domestiques.

🚨 Les répercussions immédiates

- Une prise de conscience globale

Pour la première fois, le grand public réalise qu’un simple botnet peut perturber l’accès à des géants du Web, sans même attaquer ces entreprises directement. - Impact économique et réputationnel

Plusieurs services ont vu leur trafic chuter de manière brutale. L’interruption de services comme PayPal ou Amazon a également eu des répercussions financières indirectes pour de nombreuses entreprises. - Pression sur les fabricants IoT

De nombreux fabricants ont été pointés du doigt pour leurs pratiques de sécurité laxistes (mots de passe non modifiables, ports ouverts par défaut, absence de mises à jour…). - Réponses politiques et réglementaires

L’attaque a été évoquée jusqu’au Congrès américain. Elle a provoqué un regain d’intérêt autour de la cybersécurité nationale, de la réglementation des objets connectés et du rôle stratégique des infrastructures DNS.

📜 Une attaque sans revendication officielle

Même si le code source de Mirai avait déjà été publié un mois plus tôt, l’attaque contre Dyn a probablement été orchestrée par des acteurs tiers ayant repris ce code librement. Aucune revendication crédible n’a été faite à l’époque.

Mirai après Mirai : code source libre, variantes et prolifération incontrôlée

📤 La publication du code : l’étincelle qui enflamme la cybercriminalité

Le 30 septembre 2016, peu après les premières attaques attribuées à Mirai, son créateur Paras Jha publie sur un forum de hacking le code source complet du botnet, sous le pseudonyme Anna-senpai. Officiellement, il s’agit de se “débarrasser” du projet, mais en réalité, cela marque le début d’une prolifération mondiale.

Contrairement à un outil privé et contrôlé, Mirai devient dès lors un kit prêt à l’emploi, permettant à n’importe quel individu, groupe ou État disposant de compétences techniques modestes de créer son propre botnet IoT. En quelques semaines, les premières variantes apparaissent.

🧪 Les principales variantes de Mirai

Voici quelques exemples de botnets inspirés ou directement dérivés du code source de Mirai :

- Satori

Variante apparue en 2017, ciblant spécifiquement des routeurs Huawei et exploitant des failles RCE (Remote Code Execution). Elle se propage beaucoup plus rapidement que l’original. - Okiru

Ciblant les architectures MIPS (utilisées dans de nombreux objets connectés), Okiru est la première version optimisée pour des processeurs spécifiques, rendant le botnet plus “chirurgical”. - Masuta

Botnet agressif qui exploite plusieurs vulnérabilités IoT connues, dont celles de certains routeurs D-Link. Il a souvent été utilisé à des fins commerciales ou pour du sabotage ciblé. - Dark.IoT, Mozi, Echobot, etc.

Une multitude de botnets dérivés ont émergé dans les années suivantes, chacun ajoutant de nouvelles capacités :- Persistance sur l’appareil,

- Exploitation de failles 0-day,

- Communication chiffrée avec le C2,

- Ou même chiffrement de fichiers (hybride ransomware + botnet).

🧨 Des campagnes DDoS toujours plus puissantes

Grâce à ces dérivés, les attaques DDoS post-Mirai ont régulièrement battu des records de volume :

- En 2018, GitHub subit une attaque de 1,35 Tbps (réalisée via Memcached, mais inspirée des mécanismes massifs de Mirai).

- D’autres attaques ultérieures atteignent 2 Tbps, avec des milliers de dispositifs répartis sur plusieurs continents.

Mirai a donc servi de modèle fondateur, un peu comme un moteur open source pour le cybercrime. Il est aujourd’hui l’ancêtre commun de presque tous les botnets IoT modernes.

🧠 Un catalyseur de prise de conscience sécuritaire

- Chez les industriels : certains fabricants commencent à imposer des mots de passe uniques, des mises à jour automatiques et des fonctions de verrouillage réseau.

- Chez les États : de nouveaux cadres réglementaires ont été introduits (notamment en Californie, en Grande-Bretagne et au Japon) pour renforcer la cybersécurité des objets connectés.

- Dans les entreprises : le risque DDoS devient un facteur à intégrer dans les plans de continuité d’activité.

Prévention : se protéger face aux botnets IoT et aux attaques DDoS

Si Mirai a pu atteindre une telle ampleur, c’est en grande partie à cause de l’absence de bonnes pratiques de sécurité, tant chez les utilisateurs que chez les constructeurs d’appareils connectés. Heureusement, plusieurs mesures simples et efficaces peuvent réduire drastiquement les risques.

👤 Côté utilisateur : les bonnes pratiques à adopter

- Changer les identifiants par défaut

- C’est l’une des failles majeures exploitées par Mirai. Dès la mise en service d’un appareil, remplacez les identifiants par défaut par des mots de passe forts.

- Désactiver les services inutiles (ex: Telnet)

- Beaucoup d’objets connectés laissent des ports ouverts inutilement. Il est conseillé de désactiver Telnet, UPnP ou SSH si vous n’en avez pas l’usage.

- Mettre à jour régulièrement le firmware

- Comme pour les ordinateurs, les objets connectés reçoivent parfois des mises à jour de sécurité. Appliquez-les dès que possible.

- Isoler les appareils IoT sur un sous-réseau dédié

- Utilisez un VLAN ou un réseau Wi-Fi séparé pour vos objets connectés. Cela limite la propagation en cas d’infection.

- Surveiller les connexions réseau sortantes

- Un appareil qui envoie un trafic inhabituel vers l’extérieur (surtout vers des adresses IP suspectes) peut être compromis.

🏢 Côté entreprises : anticiper les attaques DDoS

- Utiliser des services de protection DDoS

- Des fournisseurs comme Cloudflare, Akamai, Arbor Networks ou AWS Shield proposent des solutions capables d’absorber ou filtrer les attaques massives.

- Équilibrer la charge via des CDN

- Un réseau de distribution de contenu permet de répartir les requêtes sur plusieurs serveurs et réduire l’impact d’une attaque sur un seul point d’entrée.

- Configurer un DNS secondaire indépendant

- Une attaque contre un seul fournisseur DNS (comme Dyn en 2016) peut suffire à paralyser un service. Avoir un second DNS hébergé ailleurs est une bonne pratique.

- Surveiller et limiter le trafic

- Mettre en place des outils d’analyse comportementale permet de détecter un afflux soudain de requêtes suspectes.

🏭 Côté fabricants : des responsabilités claires

- Forcer le changement de mot de passe à la première utilisation

- Fournir des mises à jour régulières et faciles à installer

- Limiter les services réseau activés par défaut

- Documenter clairement les mesures de sécurité à prendre

Depuis Mirai, certains pays imposent désormais des obligations légales minimales aux fabricants d’objets connectés. C’est un pas vers une hygiène numérique globale.

Mirai, un avertissement majeur pour la sécurité numérique

Le botnet Mirai a profondément marqué l’histoire de la cybersécurité en révélant une faille systémique : la fragilité extrême des objets connectés mal sécurisés. En exploitant la simplicité des mots de passe par défaut et la faible résistance des appareils IoT, Mirai a montré qu’un seul projet relativement modeste pouvait entraîner des conséquences globales, capables de paralyser des pans entiers du web.

Au-delà de l’événement spectaculaire de l’attaque contre Dyn, Mirai a surtout été un catalyseur. Il a forcé l’industrie, les pouvoirs publics et les utilisateurs à repenser la sécurité numérique dans un monde où l’Internet des Objets prend une place toujours plus centrale.

Cependant, le combat est loin d’être terminé. La publication du code source et la prolifération des variantes ont transformé Mirai en une menace permanente et évolutive. C’est pourquoi il est vital que les bonnes pratiques de sécurité deviennent la norme, à tous les niveaux.

Enfin, Mirai rappelle une vérité incontournable : la cybersécurité est une responsabilité partagée. Fabricants, utilisateurs, entreprises et États doivent collaborer pour bâtir un écosystème numérique plus sûr et résilient.

Retrouvez-moi en ligne

Cet article fait suite a celui sur les DNS, si celui-ci vous a plu et que vous souhaitez échanger sur different sujet, n’hésitez pas à me rejoindre sur mes différents réseaux. Je partage régulièrement mes découvertes, expériences, et parfois même quelques sessions en live ou en vidéo :

- 🐦 Bluesky : pour des discussions plus libres, partages d’articles, et actus gaming

- 💬 Discord : venez discuter, poser vos questions ou partager vos propres aventures!

- 🎬 YouTube : mes replays, guides, et extraits de gameplay

- 📺 Twitch : quand l’envie me prend de streamer une session survie ou un autre jeu qui m’inspire

Vos retours sont toujours les bienvenus, que ce soit pour discuter du jeu ou de l’actualité Informatique.