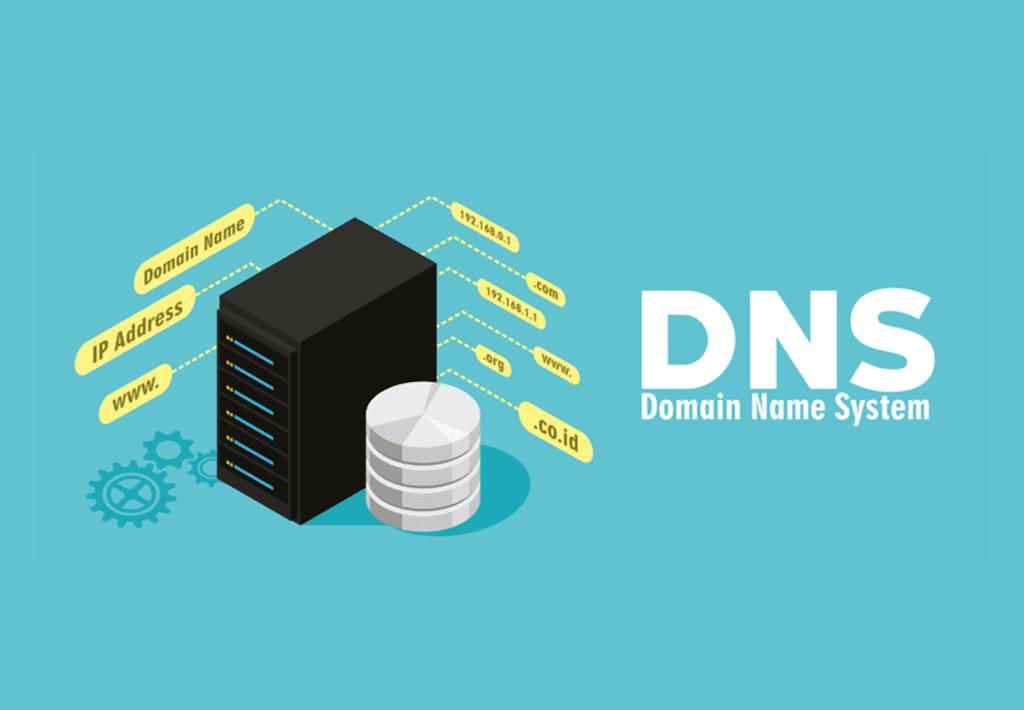

Un serveur DNS, c’est quoi ?

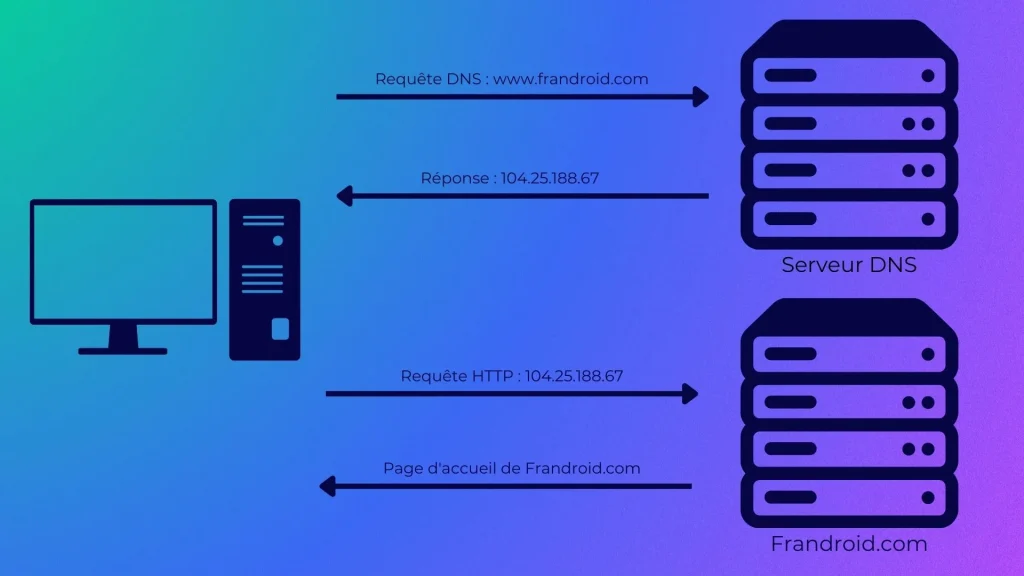

Chaque fois que vous ouvrez un navigateur et entrez une adresse comme https://ctrlaltplay.fr/ vous faites appel sans le savoir à un serveur DNS. Son rôle est simple mais essentiel : traduire un nom de domaine lisible par un humain en une adresse IP compréhensible par les machines.

Internet repose sur le protocole IP (Internet Protocol), qui nécessite des adresses chiffrées du type 212.64.30.160. Mémoriser des centaines de ces adresses serait un cauchemar, c’est pourquoi le DNS agit comme un annuaire mondial, traduisant automatiquement les noms de domaine en adresses IP.

👉 Sans DNS, il serait pratiquement impossible d’utiliser Internet comme nous le connaissons aujourd’hui.

Fonctionnement de base :

- L’utilisateur entre un nom de domaine dans son navigateur.

- Le système interroge un serveur DNS pour obtenir l’adresse IP correspondante.

- Une fois l’adresse IP obtenue, l’ordinateur contacte le serveur du site.

Ce processus prend généralement moins d’une seconde, et se déroule en arrière-plan, de façon totalement transparente.

Histoire du DNS

L’histoire du DNS débute bien avant la naissance du Web. Dans les années 1970, alors que le réseau ARPANET (ancêtre de l’Internet moderne) prend de l’ampleur, les ordinateurs sont identifiés par des adresses IP et des noms, stockés dans un fichier centralisé appelé HOSTS.TXT.

Le fichier hosts.txt : les débuts manuels

Ce fichier était géré par le Stanford Research Institute (SRI) et mis à jour manuellement. Chaque machine du réseau devait télécharger la dernière version pour être à jour. Ce système fonctionnait tant que le nombre de machines restait faible, mais il montrait vite ses limites avec la croissance du réseau :

- Mauvaise scalabilité : chaque nouvelle machine impliquait une mise à jour du fichier.

- Risque d’erreurs de synchronisation.

- Distribution lente et manuelle.

La naissance du DNS (1983)

Pour résoudre ces limitations, l’ingénieur Paul Mockapetris, accompagné de Jon Postel, développe le Domain Name System (DNS) en 1983. Cette invention révolutionne Internet : elle introduit une architecture hiérarchique et distribuée, capable de résoudre dynamiquement les noms en adresses IP.

Mockapetris rédige alors deux RFC (Request for Comments) historiques :

- RFC 882 : définition du DNS

- RFC 883 : spécification de l’implémentation

Ces documents jettent les bases d’un système encore utilisé aujourd’hui.

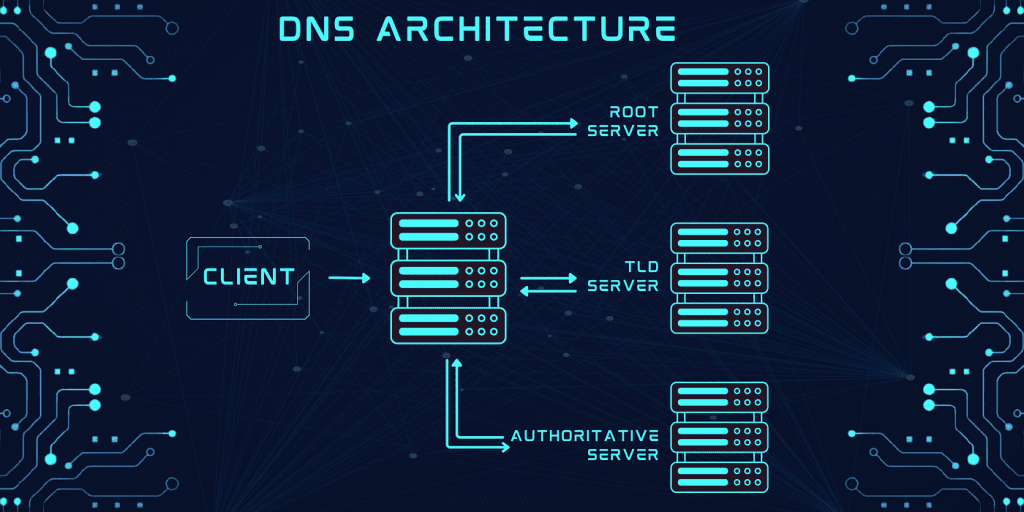

Une hiérarchie bien pensée

Le DNS repose sur plusieurs niveaux :

- Serveurs racine (

.) : il en existe 13 types principaux (nommés de A à M), répartis dans le monde entier. - TLD (Top-Level Domains) : comme

.com,.org,.fr, etc. - Domaines secondaires : comme

google.com,wikipedia.org - Sous-domaines : comme

fr.wikipedia.org

Chaque niveau est géré par une autorité différente, permettant une gestion décentralisée tout en maintenant une cohérence globale.

Anecdote historique – Une panne majeure de serveur DNS

L’un des événements les plus marquants liés au DNS s’est produit le 22 octobre 2016. Ce jour-là, des millions d’utilisateurs à travers le monde ont été dans l’impossibilité d’accéder à des services majeurs comme Twitter, Netflix, Reddit, Spotify, GitHub, et bien d’autres.

Mais ce n’était pas ces services qui étaient en panne… c’était leur résolution DNS qui était attaquée.

L’attaque sur Dyn : un point central vulnérable

Cette panne avait pour cible Dyn, un fournisseur américain de services DNS très utilisé par de nombreuses grandes entreprises. Dyn jouait un rôle central dans la résolution des noms de domaine pour ces plateformes.

L’attaque a été orchestrée à l’aide du botnet Mirai, un réseau d’objets connectés infectés (caméras IP, routeurs, objets domotiques…). Ces appareils zombifiés ont envoyé des millions de requêtes par seconde, inondant les serveurs de Dyn dans une attaque DDoS massive.

Résultat :

- Les résolutions DNS échouaient.

- Les navigateurs ne pouvaient plus traduire les noms de domaines en adresses IP.

- Les utilisateurs recevaient des erreurs comme « DNS_PROBE_FINISHED_NXDOMAIN » ou « ERR_NAME_NOT_RESOLVED ».

Leçon tirée

Cet incident a mis en évidence deux failles majeures d’Internet :

- La concentration de certains services critiques (comme le DNS) chez un nombre limité de fournisseurs.

- La vulnérabilité des objets connectés, souvent peu sécurisés et faciles à compromettre.

Depuis, la question du DNS résilient et distribué est devenue un enjeu majeur. De nouveaux services (comme Cloudflare, Quad9 ou NextDNS) ont émergé pour proposer des alternatives plus sûres et mieux protégées contre les attaques.

Hack by DNS – Qu’est-ce qu’on peut faire avec un DNS ?

Le DNS, souvent perçu comme un simple outil technique, est en réalité une cible privilégiée pour les cyberattaquants. Sa position stratégique dans le fonctionnement d’Internet en fait un vecteur d’attaque aussi discret qu’efficace. Voici quelques exemples de techniques malveillantes exploitant le DNS :

🔁 1. DNS Spoofing / Cache Poisoning

Cette attaque consiste à injecter de fausses informations DNS dans le cache d’un serveur ou d’un client. Le but : faire croire qu’un nom de domaine légitime pointe vers une fausse adresse IP, souvent un site de phishing.

Exemple : www.mabanque.fr redirige en réalité vers l’adresse IP d’un serveur pirate qui imite le vrai site. L’utilisateur ne se doute de rien, entre ses identifiants, et se fait voler ses données.

🕳️ 2. DNS Tunneling

Le tunneling DNS permet de faire passer du trafic dissimulé dans les requêtes DNS. Ce mécanisme est parfois utilisé dans les environnements restreints (entreprises, universités) pour contourner les pare-feux.

Il est aussi exploité par des malwares pour communiquer avec leur serveur de commande (C2) ou exfiltrer discrètement des données (informations sensibles, identifiants, etc.).

🧨 3. Détournement de DNS (Man-in-the-Middle)

Lorsqu’un attaquant se place entre l’utilisateur et le résolveur DNS (via un réseau compromis ou mal configuré), il peut intercepter, modifier ou bloquer les requêtes DNS.

Cela permet de :

- Rediriger vers des sites frauduleux.

- Bloquer certains services.

- Injecter des publicités ou du contenu malveillant.

👁️ 4. Surveillance et profilage

Même sans intention malveillante directe, un DNS mal configuré (ou volontairement indiscret) peut collecter vos habitudes de navigation :

- Sites consultés

- Heures de connexion

- Répétition de certains domaines

Cela permet un profilage marketing… ou pire, une surveillance plus intrusive, notamment dans certains régimes autoritaires.

Le DNS est donc bien plus qu’un traducteur de noms : c’est un outil critique, à la fois puissant et vulnérable. Il mérite toute l’attention des professionnels de la cybersécurité.

Liste des serveurs DNS publics (et risques associés)

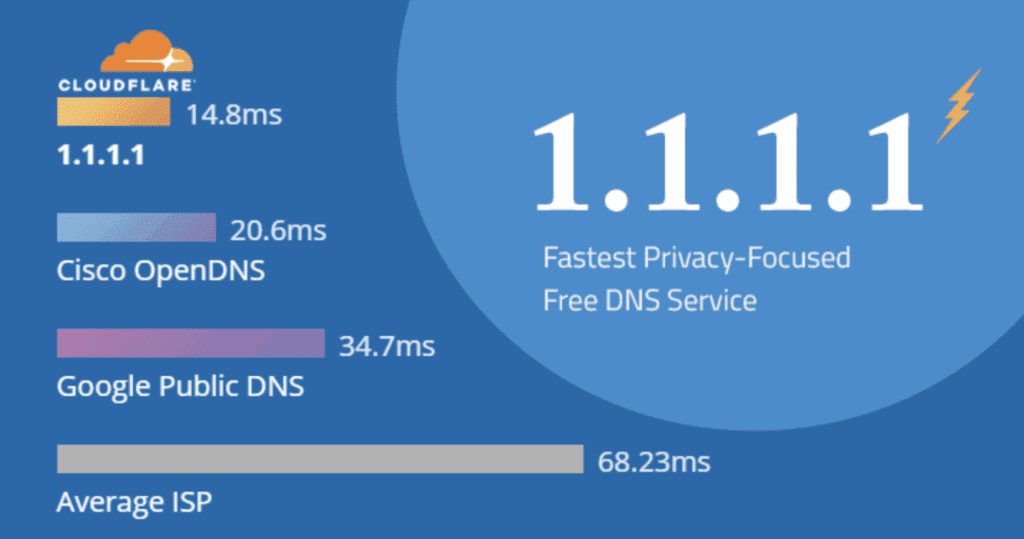

Changer de serveur DNS peut améliorer la rapidité, la confidentialité ou la sécurité de votre navigation. Voici une sélection des principaux services DNS publics, leurs adresses, et leurs caractéristiques :

| Fournisseur | Adresse IPv4 | Avantages principaux |

|---|---|---|

| Google DNS | 8.8.8.8 / 8.8.4.4 | Fiable, rapide, peu filtré |

| Cloudflare | 1.1.1.1 / 1.0.0.1 | Ultra rapide, respecte la vie privée |

| Quad9 | 9.9.9.9 / 149.112.112.112 | Filtrage des sites malveillants, DNS sécurisé |

| OpenDNS | 208.67.222.222 / 208.67.220.220 | Filtrage parental, entreprise fiable |

| DNS.Watch | 84.200.69.80 / 84.200.70.40 | Sans logs, indépendant, vie privée |

| FDN (France) | 80.67.169.12 / 80.67.169.40 | Fournisseur associatif français, éthique |

| AdGuard DNS | 94.140.14.14 / 94.140.15.15 | Bloque pub, trackers et sites malveillants |

| NextDNS | Variable (configurable) | DNS personnalisable, DoH/DoT, analytique avancée |

⚠️ Attention aux risques

Choisir un DNS public ne doit pas se faire à la légère. Voici les principaux risques à garder en tête :

🔍 1. Vie privée et traçabilité

Un serveur DNS voit tous les sites que vous consultez. Certains fournisseurs, surtout commerciaux, peuvent enregistrer et analyser vos requêtes à des fins marketing ou publicitaires. Même sans contenu, les noms de domaines que vous visitez révèlent beaucoup sur vous.

🧱 2. Filtrage arbitraire ou censure

Certains DNS imposent un filtrage des contenus (pornographie, torrents, sites politiques…). Si cela peut être utile dans certains contextes (famille, école), cela peut aussi censurer du contenu sans avertissement.

🎭 3. DNS non chiffrés (par défaut)

Le protocole DNS standard (port 53) est non sécurisé : toute requête est visible sur le réseau (et modifiable par un attaquant). Utiliser DNS over HTTPS (DoH) ou DNS over TLS (DoT) permet de chiffrer ces requêtes.

🧪 4. Faux DNS / DNS piégés

Des services DNS malveillants ou douteux peuvent :

- Rediriger vers de faux sites

- Injecter des publicités dans les pages

- Exploiter vos requêtes à des fins de tracking

✅ En résumé : quel DNS choisir ?

| Besoin principal | Recommandé |

|---|---|

| Vitesse | Cloudflare, Google DNS |

| Sécurité / filtrage | Quad9, AdGuard, OpenDNS |

| Vie privée / sans logs | DNS.Watch, FDN, NextDNS |

| DNS personnalisable | NextDNS |

Prévention – Bien utiliser son DNS

Le DNS est un élément fondamental mais souvent négligé dans la sécurisation d’un poste informatique ou d’un réseau. Voici quelques bonnes pratiques simples à adopter pour renforcer sa sécurité et sa confidentialité.

🛠️ 1. Changer le DNS par défaut

Les box Internet et certains systèmes utilisent par défaut les DNS des FAI (Orange, Free, Bouygues, SFR…). Ces serveurs peuvent être lents, filtrer certains contenus, ou enregistrer votre historique.

💡 Recommandation : remplacez-les par un DNS public fiable (Cloudflare, Quad9, DNS.Watch…). Cela peut se faire :

- Au niveau de votre routeur / box (impacte tous les appareils).

- Sur chaque appareil individuellement (PC, smartphone, tablette).

🔐 2. Utiliser un DNS chiffré : DoH ou DoT

Les protocoles DNS over HTTPS (DoH) et DNS over TLS (DoT) permettent de chiffrer les requêtes DNS, empêchant leur interception sur le réseau local ou par un fournisseur.

📌 Navigateurs comme Firefox et Chrome permettent d’activer DoH directement.

📌 Android, iOS et Windows 11 supportent aussi DoT/DoH nativement.

| Protocole | Description | Avantages |

|---|---|---|

| DoH | DNS over HTTPS (via port 443) | Difficulté d’être bloqué / filtré |

| DoT | DNS over TLS (via port 853) | Meilleure intégration réseau |

🧪 3. Éviter les DNS douteux ou inconnus

Ne vous fiez pas aux services DNS non documentés ou peu transparents. Un DNS malveillant peut :

- Vous espionner.

- Détourner des connexions.

- Introduire des contenus indésirables.

💡 Astuce : vérifiez les politiques de confidentialité du fournisseur et privilégiez ceux qui ne conservent pas de logs.

🛡️ 4. Filtrage et sécurité proactive

Certains DNS comme Quad9, OpenDNS ou AdGuard proposent un filtrage automatique des domaines malveillants (phishing, malware, botnet, etc.).

✅ Cela constitue une première ligne de défense contre les menaces du web.

🏢 5. En entreprise : surveiller et contrôler

Dans un contexte professionnel, il est recommandé de :

- Surveiller les requêtes DNS sortantes, à l’aide de logs.

- Détecter les usages abusifs (DNS tunneling, exfiltration).

- Utiliser des services professionnels comme Cisco Umbrella ou NextDNS avec règles personnalisées.

📵 6. Limiter les fuites DNS avec un VPN

Un VPN mal configuré peut laisser fuiter les requêtes DNS vers un résolveur non sécurisé (ce qu’on appelle un DNS Leak). Assurez-vous que :

- Votre VPN gère aussi les requêtes DNS.

- Ou que vous utilisez un DNS sécurisé et local.

En résumé : le bon usage du DNS est une habitude simple à prendre, mais qui peut considérablement améliorer la sécurité et la confidentialité de votre activité en ligne.

Conclusion

Le DNS, souvent ignoré du grand public, est en réalité l’un des piliers invisibles d’Internet. Grâce à lui, nous pouvons naviguer facilement sur le web sans avoir à retenir une suite interminable d’adresses IP. Mais derrière cette simplicité apparente se cache une infrastructure complexe, hiérarchique, et parfois vulnérable.

Comprendre ce qu’est un serveur DNS, connaître les risques liés à son usage, et apprendre à choisir un DNS public fiable sont autant de réflexes qui devraient faire partie de la culture numérique de base. Que ce soit pour des raisons de performance, de vie privée ou de cybersécurité, le DNS n’est plus un détail technique, c’est un choix stratégique.

Adopter un résolveur DNS sécurisé et chiffré, refuser les services opaques ou intrusifs, et rester attentif aux évolutions du web, c’est déjà faire un grand pas vers une utilisation plus responsable, libre et sécurisée d’Internet.

Retrouvez-moi en ligne

Si cet article vous a plu et que vous souhaitez échanger sur different sujet, n’hésitez pas à me rejoindre sur mes différents réseaux. Je partage régulièrement mes découvertes, expériences, et parfois même quelques sessions en live ou en vidéo :

- 🐦 Bluesky : pour des discussions plus libres, partages d’articles, et actus gaming

- 💬 Discord : venez discuter, poser vos questions ou partager vos propres aventures!

- 🎬 YouTube : mes replays, guides, et extraits de gameplay

- 📺 Twitch : quand l’envie me prend de streamer une session survie ou un autre jeu qui m’inspire

Vos retours sont toujours les bienvenus, que ce soit pour discuter du jeu ou de l’actualité Informatique.